Как сделать сертификат доверенным

Установка SSL сертификатов UCC (Корневой и промежуточный)

В консоли MMC можно добавить или удалить сертификаты как доверенного корневого центра сертификации, так и и промежуточного центра сертификации специально для SSL сертификата UCC (Unified Communications Certificate).

Для установки Вашего сертификата конечного пользователя,Вы можете воспользоваться инструкциями по установке для Exchange 2007 и Exchange 2010.

Важно: перед установкой убедитесь, что у вас есть необходимые сертификаты – Root (корневые) и Intermediates (промежуточные), как правило они высылаются вместе с заказанным Вами SSL сертификатом.

Добавление SSL сертификатов в консоли

1. Чтобы запустить консоль, в меню Пуск (Start) выберите функцию Выполнить (Run).

В появившемся окне задайте команду mmc и нажмите кнопку OK (или Enter на клавиатуре).

2. В меню консоли Файл (File) выберите функцию Добавить или удалить оснастку (Add/Remove Snap-in) или просто нажмите CTRL+M.

3. Нажмите кнопку Добавить (Add).

4. Из доступных оснасток выберите пункт Сертификаты (Certificates) и нажмите кнопку Добавить (Add)

5. Выберите пункт Учетная запись компьютера (Computer Account) и нажмите Далее (Next).

6. Выберите Локальный компьютер (Local Computer) и нажмите Готово (Finish)

7. Закройте окно Добавление изолированных оснасток (Add Standalone Snap-in) и в окне Добавление и удаление оснасток (Add/Remove Snap-in) нажмите кнопку OK .

8. Теперь Вы вернетесь к консоли.

Установка/ Импорт корневых и промежуточных сертификатов

Сертификаты доверенных корневых центров сертификации

1. Расширьте раздел Сертификаты (Certificates), нажав на знак плюс (+).

2. Правой кнопкой мыши выберите из списка пункт Доверенные корневые центры сертификации (Trusted Root Certification Authorities). Далее наведите курсор на пункт меню Все задачи (All Tasks) и выберите появившийся пункт Импорт (Import).

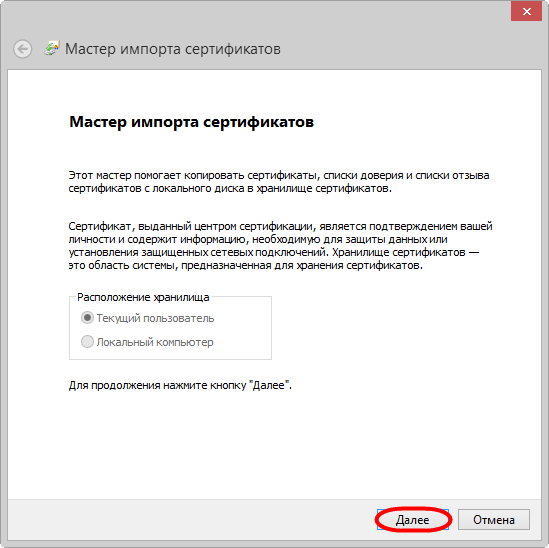

3. Откроется приветственное окно мастера импорта сертификатов. Нажмите Далее (Next).

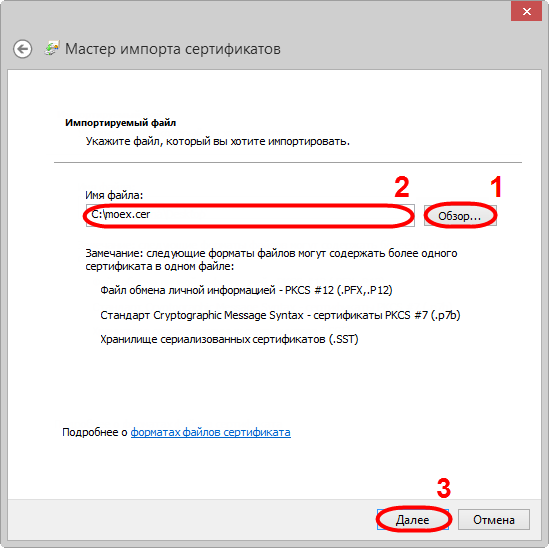

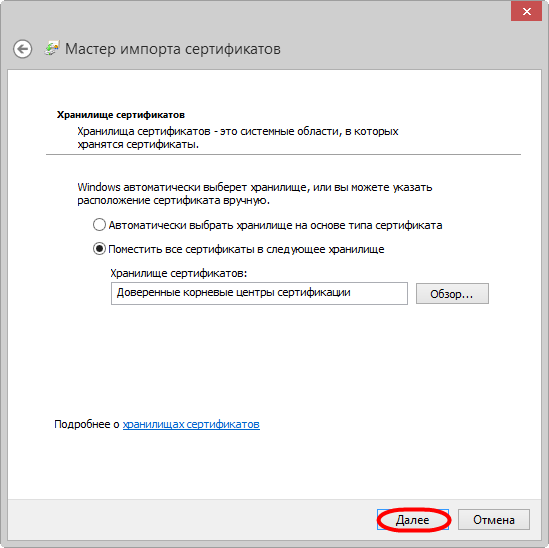

4. Нажмите кнопку Обзор (Browse) и укажите корневой сертификат для импорта. Перейдите к следующему шагу – хранилице будет выбрано автоматически, поэтому ничего не меняя, перейдите к следующему пункту и завершите работу мастера кнопкой Готово (Finish).

Сертификаты промежуточных центров сертификации:

5. Импортируйте промежуточные сертификаты. Импорт производится точно так же, как и в случае корневого сертификата, только в этот раз нужно выбрать пункт Промежуточные центры сертификации (Intermediate Certification Authorities) вместо Доверенные корневые центры сертификации , а файлы которые следует импортировать – все те, что остались не установленными для сертификата Вашего домена.

Эти сертификаты по умолчанию будут сохранены в хранилище «Промежуточных сертификатов».

6. В появившемся окне нажмите ОК и завершите установку сертификатов.

7. Перезапустите Ваш веб-сайт с помощью Microsoft IIS.

Установка корневого сертификата

Вы просматриваете старую версию данной страницы. Смотрите текущую версию.

Версия 1 Следующий »

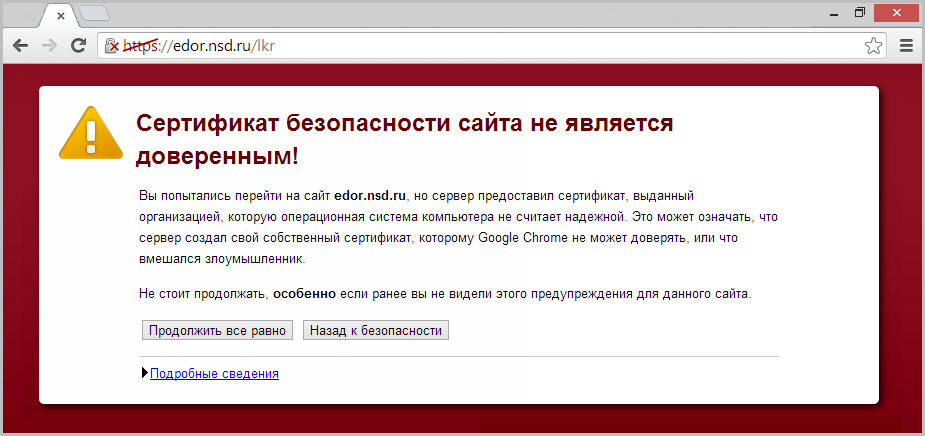

Если при попытке установить соединение с Web-кабинетом открывается окно безопасности браузера (рис. 1), необходимо добавить корневой сертификат Московской Биржи moex.cer в список доверенных сертификатов.

Рисунок 1 – окно безопасности браузера

Для этого необходимо:

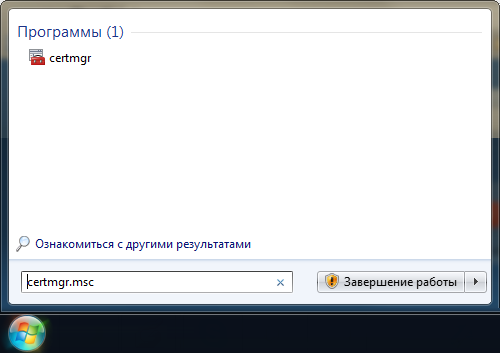

- ввести в поле поиска Windows имя файла certmgr.msc (рис. 2). Затем нажать левой кнопкой мыши на найденный файл. В результате откроется системный справочник сертификата (рис. 3);

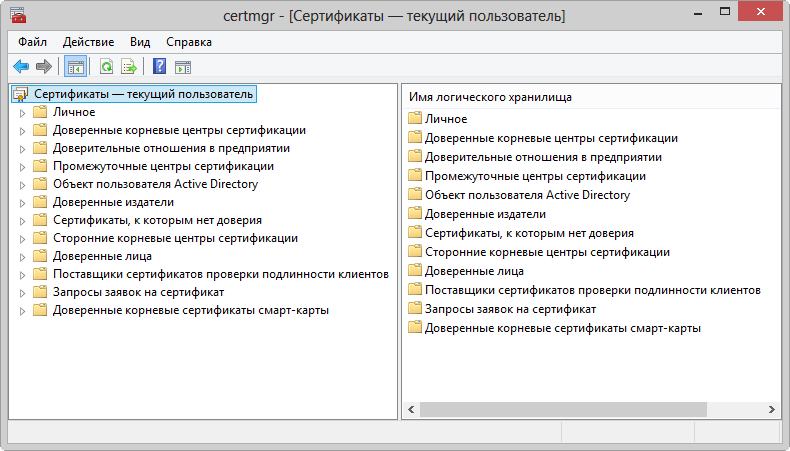

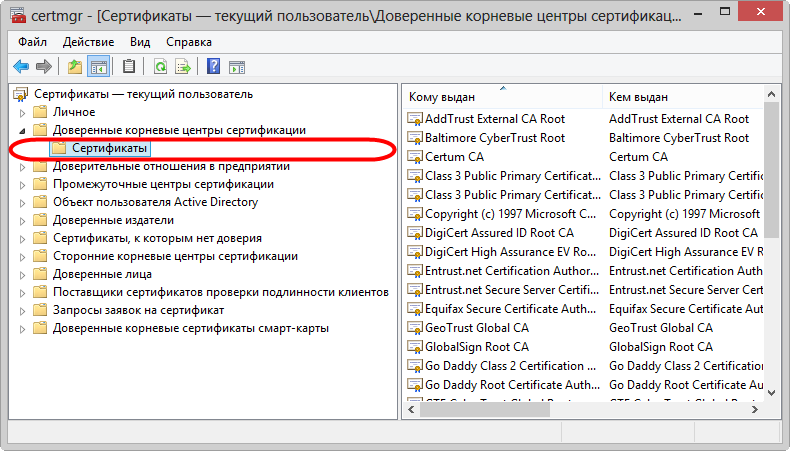

Рисунок 2 – поиск системного справочника сертификатов Рисунок 3 – системный справочник сертификатов - перейти в раздел Сертификаты бокового меню (рис. 4). Затем нажать правой кнопкой мыши на папку Сертификаты и в открывшемся контекстном меню выбрать пункт Все задачи→Импорт (рис. 5).

Рисунок 4 – доверенные справочники Рисунок 5 – импорт сертификата

В результате откроется Мастер импорта сертификатов (рис. 6), в котором следует нажать кнопку Далее для перехода к выбору файла сертификата moex.cer (рис. 7);

Рисунок 6 – мастер импорта сертификатов Рисунок 7 – диалоговое окно выбора импортируемого файла

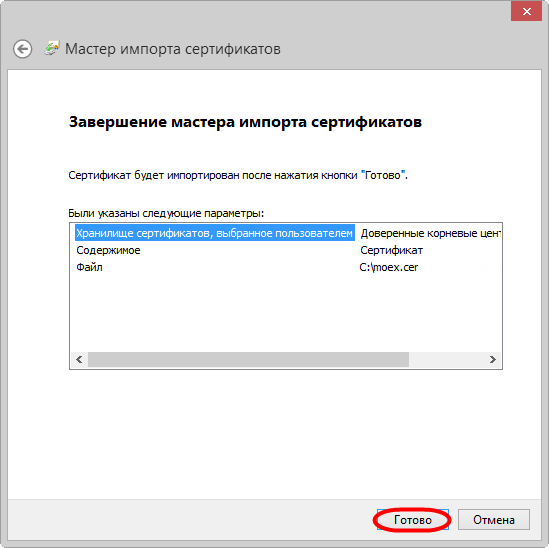

Рисунок 8 – хранилище сертификатов Рисунок 9 – завершение импортирования

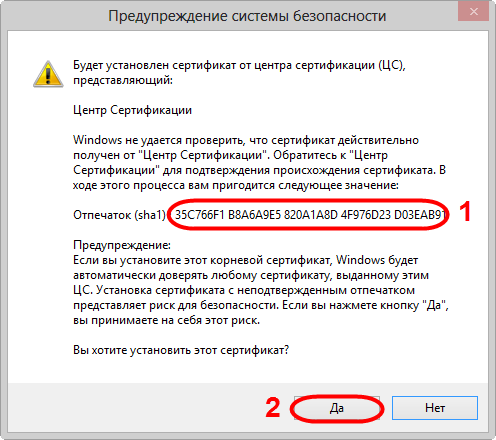

По завершении импортирования откроется откроется окно безопасности Windows (рис. 10). Проверьте отпечаток ключа. Его номер должен совпадать номеру, указанному на рисунке (10,1). Если данные совпадают нажмите Да (рис. 10,2).

Рисунок 10 – окно безопасности Windows

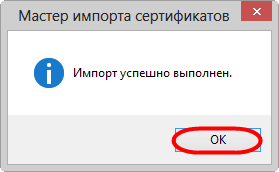

В результате откроется уведомление об успешном импортирование сертификата Московской Биржи moex.cer в список доверенных сертификатов (рис. 11), в котором следует нажать кнопку ОК.

Рисунок 11 – завершение импортирования

Далее закройте системный справочник сертификатов и перезапустите браузер. После выполненных настроек будет установлено безопасное соединение с Web-кабинетом.

Как сделать браузер доверие сертификата SSL локального?

Хотя, есть аналогичные вопросы , и даже хорошие ответы , они либо не касаются себя с локальным хостом конкретно, или попросить об одной конкретной опции / решения (самозаверяющий против CA).

Какие варианты? Как они соотносятся? Ho я это делаю?

TL; др Генерировать сертификат , выданный собственным CA (см ниже сценарий)

Вот что я нашел. Поправьте меня, где я ошибаюсь.

Есть (свидетельство власти) СА. Они выдают сертификаты (знак КСО) для других СА (промежуточный СА), или сервера (сертификаты конечной сущности). Некоторые из них являются основными органами. Они имеют собственные сертификаты, выданные ими сам. То есть, как правило, есть цепь доверия, которая идет от сертификата сервера для корневого сертификата. И там никто поручиться за корневой certicate. Таким образом, OS’es есть магазин корневого сертификата (или трастовое хранилище политики), а общесистемный список доверенных корневых сертификатов. Браузеры имеют свои собственные списки доверенных сертификатов, которые состоят из общесистемного списка плюс сертификатов доверенного пользователя.

В Chromium вы управлять сертификатами на хроме: // настройки / сертификаты. В Firefox Preferences > Privacy & Security > Certificates > View Certificates . Оба имеют вкладку Authorities, который представляет собой список доверенных корневых сертификатов. И вкладке Серверы, список доверенных сертификатов сервера.

Для получения сертификата вы создаете CSR (запрос на подпись сертификата), отправить его в CA. CA подписывает CSR, превращая его в доверенный сертификат в этом процессе.

Сертификаты и КСО куча полей с информацией плюс открытый ключ. Некоторые из полей называется расширениями. CA сертификат является с basicConstraints = CA:true .

Вы можете проверить ошибки сертификата в Chromium в Developer Tools > Security .

Доверительные сертификаты Systemwide

При смене ОС»корневого хранилища сертификатов, вы должны перезапустить браузер. Вы можете изменить его с:

trust помещает сертификаты CA категории «орган» ( trust list ), или категории «другой-входа» в противном случае. Сертификаты ЦС появляются на вкладке Authorities в браузерах, или же на вкладке Серверы.

Firefox не доверяет сертификатам сервера с OS»корневых хранилища сертификатов, в отличие от хрома. Оба доверия CA сертификаты от OS»корневого хранилища сертификатов.

Доверительные сертификаты в браузере

В Chromium и Firefox вы можете добавить (импортировать) сертификаты на вкладке Authorities. При попытке импортировать сертификат, не CA, вы получите «Не сертификатную» сообщение. После выбора файла, появляется диалоговое окно, в котором можно задать параметры доверия (если доверять сертификату). Соответствующий параметр для создания сайта является работой «Доверять этот сертификат для идентификации веб-сайтов.»

В Chromium, вы можете добавить сертификаты (импорт) на вкладке Серверы. Но они в конечном итоге либо на власти вкладку (сертификаты ЦС, и вы не представлены диалога настроек доверия после выбора файла) или на вкладке Другие (если сертификат не-CA).

В Firefox, вы не можете точно добавить сертификат на вкладке Серверы. Добавление исключений. И вы можете доверять сертификат, без каких-либо расширений на все (плохо) там.

Самоподписанные расширения сертификатов

Моя система поставляется со следующими настройками по умолчанию (расширения, которые будут добавлены) для сертификатов:

Взятые из /etc/ssl/openssl.cnf раздела v3_ca . Подробнее об этом здесь .

Кроме того, хром считает сертификат недействительным, если оно не имеет subjectAltName = DNS:$domain .

Non-самозаверяющие расширения сертификатов

Когда браузеры доверяют самостоятельно подписанный сертификат

Для хрома доверять самозаверяющим сертификат он должен иметь basicConstraints = CA:true , и subjectAltName = DNS:$domain . Для Firefox даже этого не достаточно:

Когда браузеры доверяют сертификат, выданный собственным CA

Firefox не требует расширений, но Chromium требуется subjectAltName .

openssl шпаргалка

openssl genpkey -algorithm RSA -out “$domain”.key – генерировать секретный ключ ( человек )

openssl req -x509 -key “$domain”.key -out “$domain”.crt – генерировать самоподписанный сертификат ( человек )

Без -subj него будет задавать вопросы относительно различающееся имя (DN), как общее имя (CN), организация (O), местонахождение (L). Вы можете ответить на них «заранее»: -subj “/CN=$domain/O=$org” .

Чтобы добавить subjectAltName расширение, вы должны либо иметь конфигурации , где все это указано, или добавить раздел в конфиг и сказать openssl свое имя с -extensions переключателем:

openssl req -new -key “$domain”.key -out “$domain”.csr – генерировать CSR, он может принять -subj вариант ( человек )

openssl x509 -req -in “$domain”.csr -days 365 -out “$domain”.crt -CA ca.crt -CAkey ca.key -CAcreateserial – знак КСО ( человек )

Не работает без -CAcreateserial . Это создает ca.srl файл, в котором он хранит серийный номер последнего сгенерированного сертификата. Чтобы добавить subjectAltName , ты собираешься нужно -extfile переключаться:

openssl req -in $domain.csr -text -noout – вид КСО ( человек )

openssl x509 -in $domain.crt -text -noout – посмотреть сертификат ( человек )

Генерирование самоподписанного сертификата

(Вы собираетесь нужно исключение в Firefox для его работы)

Сформировать сертификат, выданный собственным CA

конфигурация веб-сервера

PS Я бегу Chromium 65.0.3325.162, Firefox 59.0 и openssl-1.1.0.g .

Windows

По- видимому, Windows не имеет trust утилиты. В операционной системе Windows один имеет два магазина : Local Machine и текущие хранилища сертификатов пользователя. Нет смысла в использовании локального хранилища сертификатов машины, так как мы делаем это работает только для нашего текущего пользователя. Тогда, есть substores. С двумя предопределенный из них наибольший интерес: Доверенные корневые центры сертификации и Intermediate Certification Authorities Stores. Обычно называют в командной строке в качестве корня и СА .

Вы можете получить доступ диспетчера сертификатов в Chrome с помощью следующего хрома: // Настройки / поиск = Управление% 20certificates, а затем нажав кнопку Управления сертификатов. Наибольший интерес представляют Доверенные корневые центры сертификации и промежуточные вкладки органов сертификации.

Один из способов сертификатов менеджера осуществляется через командную строку :

Результаты таковы (как для локальной машины и текущих магазинов сертификатов пользователя):

Другие варианты будут двойной щелчок на сертификате в проводнике, импорт сертификатов из диспетчера сертификатов Chrome, используя Сертификаты MMC оснастку (бег certmgr.msc ), или с помощью CertMgr.exe .

Для тех , кто grep установил, вот как быстро проверить , где находится сертификат:

Таким образом, установка CA сертификат в текущий пользователь> Trusted Root Certification Authorities магазин кажется, самым лучшим вариантом. И убедитесь , что не забыть перезапустить браузер .

Получение цифрового сертификата и создание цифровой подписи

Примечание: Мы стараемся как можно оперативнее обеспечивать вас актуальными справочными материалами на вашем языке. Эта страница переведена автоматически, поэтому ее текст может содержать неточности и грамматические ошибки. Для нас важно, чтобы эта статья была вам полезна. Просим вас уделить пару секунд и сообщить, помогла ли она вам, с помощью кнопок внизу страницы. Для удобства также приводим ссылку на оригинал (на английском языке).

В этой статье объясняется, как получить или создать цифровую подпись для использования в документах Office. Чтобы узнать больше о том, как использовать их в документах Office, ознакомьтесь со статьей Добавление и удаление цифровой подписи в файлах Office.

Что такое цифровая подпись?

Цифровая подпись (удостоверение) чаще называется цифровым сертификатом. Для цифрового подписания документа Office требуется действующий цифровой сертификат. Цифровые сертификаты обычно выдаются доверенным центром сертификации (ЦС) — надежной сторонней организацией, которая выпускает цифровые сертификаты. Существует множество коммерческих центров сертификации, у которых вы можете приобрести или бесплатно получить цифровой сертификат. Многие учреждения, правительственные организации и предприятия также могут выдавать свои собственные сертификаты.

Цифровой сертификат необходим для цифровой подписи, так как она предоставляет открытый ключ, который можно использовать для проверки подлинности закрытый ключ, связанной с цифровой подписью. Цифровые сертификаты делают возможным использование цифровых подписей как способ проверка подлинности цифровой информации.

Получение цифровой подписи от центра сертификации или партнера Майкрософт

Если предполагается обмениваться документами, содержащими цифровую подпись, с другими людьми и при этом позволять получателям документов проверять подлинность цифровой подписи, можно получить цифровой сертификат у известного стороннего центра сертификации. Дополнительные сведения можно найти в разделе Поиск цифрового удостоверения или служб цифровых подписей.

Создание цифрового сертификата

Если вы не хотите приобретать цифровой сертификат у стороннего центра сертификации или вам требуется срочно подписать документ, вы можете создать собственный цифровой сертификат.

- Какую версию Windows вы используете?

- Windows 10

- Windows 8

- Windows 7, Windows Vista или Windows XP

Перейдите в папку C:Program Files (x86) Microsoft оффицерут (или C:Program FilesMicrosoft OfficerootOffice16 , если используется 64-разрядная версия Office).

Запустите программу SelfCert.exe. Откроется диалоговое окно Создание цифрового сертификата.

В поле Имя вашего сертификата введите описательное имя сертификата.

Нажмите кнопку ОК.

Когда появится сообщение “SelfCert: успех”, нажмите кнопку ОК.

Перейдите в папку C:Program FilesMicrosoft Office .

Запустите программу SelfCert.exe. Откроется диалоговое окно Создание цифрового сертификата.

В поле Имя вашего сертификата введите описательное имя сертификата.

Нажмите кнопку ОК.

Когда появится сообщение «SelfCert: успех», нажмите кнопку ОК.

Нажмите кнопку Пуск и выберите по очереди пункты Все программы, Microsoft Office, Средства Microsoft Office и Средство создания цифровых сертификатов для проектов VBA. Откроется диалоговое окно Создание цифрового сертификата.

В поле Имя вашего сертификата введите описательное имя сертификата.

Нажмите кнопку ОК.

Когда появится сообщение «SelfCert: успех», нажмите кнопку ОК.

Чтобы просмотреть хранилище личных сертификатов, выполните указанные ниже действия.

Откройте Internet Explorer.

В меню Сервис выберите пункт Свойства обозревателя, а затем откройте вкладку Содержание.

Нажмите кнопку Сертификаты и откройте вкладку Личные.

Важно: Если подписать документ с применением собственного цифрового сертификата и поделиться им, то другие пользователи не смогут проверить достоверность вашей цифровой подписи. Им придется вручную указать, что они доверяют вашему самозаверяющему сертификату.

Получение цифровой подписи

Если вы пытаетесь подписать документ Office 2007 без цифрового сертификата, появится диалоговое окно Получение цифрового удостоверения и вам будет предложено выбрать, как вы хотите получить цифровую подпись.

У вас есть два варианта:

Подробнее о каждом варианте см. в следующих разделах.

Получение цифровой подписи от партнера Майкрософт

Если вы выбрали вариант Получить цифровое удостоверение от партнера Майкрософт в диалоговом окне Получение цифрового удостоверения, вы будете перенаправлены на веб-сайт Microsoft Office, где вы можете приобрести цифровой сертификат одного из сторонних центров сертификации (ЦС).

Если предполагается обмениваться документами, содержащими цифровую подпись, с другими людьми и при этом позволять получателям документов проверять подлинность цифровой подписи, рекомендуется получить цифровой сертификат у известного стороннего центра сертификации.

Создание собственной цифровой подписи

Если вы не хотите приобретать цифровой сертификат у стороннего центра сертификации или вам требуется срочно подписать документ, вы можете создать собственный цифровой сертификат, выбрав параметр Создать свое цифровое удостоверение в диалоговом окне Получение цифрового удостоверения.

Создание собственного цифрового сертификата

В диалоговом окне Получение цифрового удостоверения выберите параметр Создать свое цифровое удостоверение.

Важно: Диалоговое окно Получение цифрового удостоверения появится только в том случае, если попытаться поставить цифровую подпись в документе, не имея цифрового сертификата.

В диалоговом окне Создание цифрового удостоверения введите следующие сведения для цифровой подписи:

В поле Имя введите свое имя.

В поле Адрес электронной почты введите свой адрес электронной почты.

В поле Организация введите название организации или компании.

В поле Расположение укажите свое географическое местоположение.

Примечание: Если подписать документ с применением собственного цифрового сертификата и поделиться им, то другие пользователи не смогут проверить достоверность вашей цифровой подписи. Ваша цифровая подпись может быть проверена только на том компьютере, где она была создана.